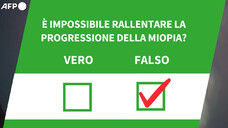

Cosa verifichiamo

Gli attacchi informatici sono una minaccia persistente, ma quel che preoccupa maggiormente è il loro crescente livello di complessità. Oltre ai computer e ai diversi sistemi informatici, anche gli smartphone sono certamente vulnerabili come tutti i dispositivi che si basano su componenti software collegati alla rete. Gli smartphone sono la nostra 'scatola nera' che contiene dati personali preziosi che vanno protetti.

Analisi

Gli smartphone custodiscono una enorme quantità di informazioni e, appunto, essendo sempre con noi possono essere utilizzati per spiarci. Si tratta di dispositivi con un sistema operativo complesso ed in grado di eseguire un numero illimitato di applicazioni. Il software degli smartphone, così come in ogni altro dispositivo tecnologico, è affetto da vulnerabilità che possono essere sfruttare da attaccanti per molteplici attività malevole. Tra le principali tecniche utilizzate per compromettere i dispositivi mobili c'è il malware. Sono codici malevoli scritti per infettare un dispositivo, rubare i dati in essi contenuti e persino prenderne il controllo delle sue componenti come la fotocamera, il microfono ed il Gps. Una volta installato un codice malevolo è possibile spiare gli utenti, i loro spostamenti, attivare il microfono e la fotocamera all’insaputa della vittima ed accedere a tutte le applicazioni presenti sul dispositivo. Esistono diversi modi per distribuire un malware, ad esempio ingannando gli utenti e facendo loro installare applicazioni che contengono un codice malevolo. Ciò è possibile facendo visitare alle vittime siti concepiti per sfruttare falle nei browser e prendere possesso dei dispositivi.

Un altro modo per attaccare gli smartphone è attraverso i link ad applicazioni malevole. Possono essere distribuiti in vari modi, ad esempio con campagne di phishing mirato così come in campagne di smishing (il phishing veicolato dagli sms). Gli hacker usano anche gli attacchi cosiddetti Zero-day, che sfruttano falle non note al tempo dell’attacco e presenti nel software in esecuzione sullo smartphone. Questi attacchi sono estremamente insidiosi perché le vulnerabilità sfruttate non sono conosciute dai produttori degli smartphone né tantomeno agli sviluppatori delle app prese di mira. Questa modalità di attacco è quella utilizzata spesso dalle agenzie di intelligence e dai software sviluppati da aziende specializzare in software di sorveglianza fornite alle forze dell’ordine. Purtroppo, questi software tanto invasivi sono stati spesso abusati ed utilizzati anche da gruppi criminali come i cartelli della droga messicani, così come da regimi totalitari per perseguire oppositori politici.

Un'altra modalità è costituita dagli attacchi di Man-in-the-middle (Mitm) in cui un attore malintenzionato si inserisce tra due parti che comunicano tra loro per intercettare e modificare i dati trasmessi. La metodica potrebbe essere sfruttata per intercettare dati sensibili (ad esempio password e numeri di carte di credito) qualora la comunicazione non sia protetta. Un attaccante potrebbe sfruttare lo scenario descritto anche per installare aggiornamenti contenenti malware sui dispositivi coinvolti nella comunicazione. Esistono diverse modalità per eseguire un attacco Mitm contro uno smartphone, ad esempio prendendo di mira gli utenti connessi ad una rete Wi-Fi pubblica in cui i dati trasmessi non sono crittografati. Un altro scenario potrebbe vedere un attaccante utilizzare dispositivi concepiti per intercettare il traffico, sia esso relativo a comunicazioni su reti Wi-Fi che su reti cellulari.

Gli smartphone sono anche soggetti agli attacchi alla supply chain, ovvero alla catena di approvvigionamento: prendono di mira i produttori e i distributori di smartphone. In questi attacchi, tipicamente i malintenzionati inseriscono codici malevoli direttamente in fase di produzione dei dispositivi mobili o in qualunque fase della distribuzione agli utenti finali. Spesso, in passato, sono stati trovati in commercio smartphone che avevano pre-installati malware in grado di rubare dati agli ignari utenti. Infine, ci sono gli attacchi alla componente Bluetooth degli smartphone. In letteratura sono state dimostrate diverse tecniche di attacco come il Bluejacking ed il Bluesnarfing. Nel primo caso l’attaccante invia messaggi non sollecitati al dispositivo della vittima avente abilitato il Bluetooth. Questi messaggi possono essere utilizzati per diffondere malware o per raccogliere informazioni personali. Un attacco Bluesnarfing consente di rubare dati da un dispositivo con Bluetooth abilitato.

Conclusioni

Gli smartphone sono dunque hackerabili nei modi più diversi ed è importante proteggere questi dispositivi per proteggersi. Si raccomanda di mantenere aggiornato il sistema operativo dello smartphone e le app; installare le applicazioni solo da fonti affidabili, come gli store ufficiali; non cliccare su link o aprire allegati di e-mail o messaggi di testo sconosciuti e non sollecitati". Infine, utilizzare un anti-malware a prescindere che si usi un telefono Google Android o Apple iOS. Non esistono smartphone immuni da attacchi informatici.

Fonti

Pierluigi Paganini, Ceo di Cyberhorus e professore di Cybersecurity presso l'Università Luiss Guido Carli e coordinatore scientifico Sole 24 Ore formazione

Polizia Postale

Società di sicurezza McAfee

Ricercatori CloudSek

Zimperium