Cosa verifichiamo

Nel 2023 circa 4,9 miliardi di persone utilizzeranno i social media in tutto il mondo. Si prevede che questo numero salirà a circa 5,85 miliardi di utenti entro il 2027. Il 99% degli accessi alle piattaforme avviene mediante tablet o smartphone, dispositivi spesso erroneamente lasciati senza alcun sistema di protezione. E' possibile subire un attacco informatico attraverso i social, quali sono i rischi e come è possibile difendersi?

Analisi

Il numero crescente di iscritti ai social network spiega perché queste piattaforme rappresentano un vettore privilegiato per diverse categorie di attaccanti, dai criminali informatici ad attori 'nation-state'. Le finalità degli attacchi sono disparate ed includono frodi finanziarie, furto d’identità e spionaggio informatico. Le principali tipologie di attacco che possono essere eseguiti attraverso i social network sono le seguenti:

•Phishing e spear-phishing: un attaccante può utilizzare queste piattaforme per inviare messaggi o e-mail che si presentano come provenienti da fonti attendibili. I messaggi di phishing/spear-phishing richiedono agli utenti di fornire informazioni personali o sensibili (ad esempio le credenziali di accesso ad un account online, dati sanitari, etc) che possono essere utilizzate successivamente per altri attacchi o per realizzare frodi finanziarie.

•Attacchi malware: un attaccante può utilizzare un social network in diversi modi per infettare le vittime con un codice malevolo. Tipicamente un attore malevolo utilizza account falsi o compromessi in precedenza per inviare alle vittime messaggi contenenti link o allegati che una volta visitati/aperti danno via ad un processo di infezione.

•Attacchi di ingegneria sociale (Social engineering): un attaccante può inviare messaggi per indurre le potenziali vittime a compiere un’azione dannosa con carattere di urgenza. Un attaccante potrebbe creare un account falso che sembra appartenere a un’istituzione finanziaria ed invitare le vittime a compiere un’azione (ad esempio compilare un modulo, cliccare un link o aprire un allegato, rivelare informazioni sensibili) per evitare il blocco dell’account del proprio home-banking.

•Truffe finanziarie: i criminali informatici utilizzano falsi account o account legittimi compromessi per pubblicizzare investimenti fraudolenti sui social network. Si sono osservati in passato campagne atte a pubblicizzare investimenti che promettono rendimenti elevati ed a basso rischio, rivelatisi poi delle truffe.

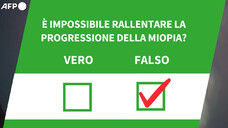

•Campagne di disinformazione: Un attaccante potrebbe usare i social network per manipolare l’opinione pubblica diffondendo contenuti appositamente concepiti. Attori malevoli intenzionati ad influenzare il sentiment di un gruppo di individui o un’intera popolazione su specifici temi possono condividere contenuti falsi creati ad hoc o fuorvianti. È possibile anche manipolare dei contenuti decontestualizzandoli per diffondere false notizie. Ad esempio, è possibile condividere video di una manifestazione di piazza avvenuta anni addietro e spacciarla per un evento recente di protesta contro un governo o un’istituzione.

Come proteggersi da queste minacce? Per mettersi al riparo è necessario innanzitutto conoscerle ed essere consapevoli delle tecniche, tattiche e procedure utilizzate dagli attaccanti.Per proteggere un account è importante utilizzare password robuste ed attivare il doppio fattore di autenticazione. Un account compromesso può essere coinvolto in attività fraudolente all’insaputa del proprietario. Potrebbe inoltre essere utilizzato per inviare messaggi di phishing e distribuire malware. Spesso gli account utilizzati da aziende utilizzano le piattaforme sociali per pubblicizzare i propri servizi/prodotti e per questo motivo hanno associato un metodo di pagamento (ad esempio PayPal). Un attaccante potrebbe avere accesso a questi account e lanciare a sua volta campagne che pubblicizzano link malevoli o investimenti fraudolenti attingendo fondi dal metodo di pagamento impostato dal proprietario legittimo dell’account hackerato. Si raccomanda di evitare di cliccare su link sospetti o di aprire allegati che sono parte di messaggi distribuiti attraverso le piattaforme di social network. Infine, si ricorda che è importante installare soluzioni di sicurezza suoi propri dispositivi e mantenere aggiornato il software.

Conclusioni

I social network sono vettori di molteplici minacce che possono portare alla compromissione dei nostri dispositivi come al furto dei dati. Purtroppo, ad oggi il numero di attacchi con successo che usa queste piattaforme continua ad essere in significativo aumento. È fondamentale quindi conoscere queste minacce e seguire le raccomandazioni fornite.

Fonti

Pierluigi Paganini, Ceo di Cyberhorus, professore di Cybersecurity presso l'Università Luiss Guido Carli e coordinatore scientifico Sole 24 Ore formazione

Forbes

European Union Agency for Cybersecurity

Società di sicurezza TrendMicro

Proofpoint cybersecurity